Telko.id – Masih ingat dengan WannaCry yang menyerang seluruh dunia 12 Mei 2017 lalu? Ternyata, sampai sekarang, berdasarkan penelitian yang dilakukan oleh SophosLabs, ancaman WannaCry ini masih merajalela.

Setiap bulannya, jutaan percobaan serangannya memang dapat dihentikan, namun malware aslinya belum juga diperbarui sehingga ribuan varian yang berumur pendek masih bisa bergerak bebas di ‘alam liar’.

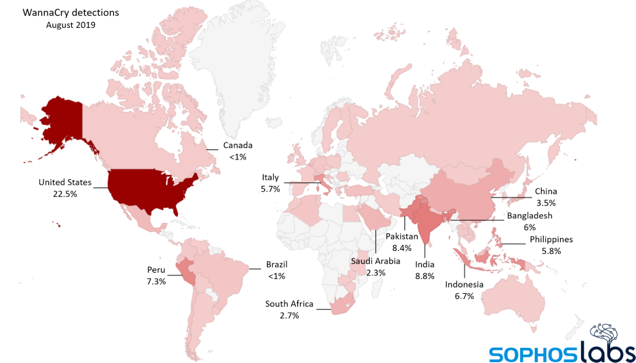

Sampai bulan Agustus 2019 ini saja, Sophos-Protected Endpoints berhasil menghentikan sebanyak 4.3 juta infeksi WannaCrydi seluruh dunia – dimana 6.8 persen infeksi diantaranya berasal dari di Indonesia.

Beberapa negara di Asia juga masuk ke dalam 10 negara teratas yang serangan WannaCry-nya berhasil diamankan oleh Sophos-Protected Endpoints pada bulan Agustus 2019. Negara-negara tersebut antara lain, India yang berada di peringkat kedua (setelah AS) dengan angka mencapai 8,8 persen serangan.

Kemudian Indonesia di urutan kelima (6,8 persen) dan Filipina (5,8 persen) urutan ketujuh. Singapura sendiri berada di peringkat kesembilan (4,1 persen). Lalu Tiongkok yang berada pada peringkat 10 dengan 3,5 persen serangan.

AncamanWannaCry yang terus berlanjut ini sebagian besar disebabkan oleh versi-versibarunyayang memiliki kemampuanmemotong ‘kill switch’.Namun, ketika para peneliti Sophos menganalisis dan mengeksekusi beberapa sampelnya, mereka menemukan bahwa kemampuan untuk mengenkripsi data telah dinetralkan sebagai hasil dari korupsi kode.

Cara WannaCry menginfeksi korban baru adalah dengan memeriksa dan melihatapakah komputer tersebut sudah terinfeksi dan bila sudah terinfeksi maka WannaCry akan pindah ke target lain, Jadiinfeksi oleh malware versi inert secara efektif melindungi perangkat agar tidak terinfeksi oleh strainaktif.

Singkatnya, versibaru malware ini menjadi vaksin yang tidak disengaja. Seperti halnya vaksin, malware ini menawarkan semacam kekebalan dari serangan berikutnyaoleh malware yang sama kepada komputer yang masih rentan.

Namun, komputeryang sejak awal seharusnya sudah ter-install patchyang dapat melindungi dari serangan WannaCry kenyataannya belum di-install– patchyang telahdirilis lebih dari dua tahun laluini.

Malware WannaCryorisinilhanya terdeteksi sebanyak 40 kali. Hingga saat ini, para peneliti SophosLabs telah mengidentifikasi 12.480 varian kode asli. Pemeriksaan lebih dekat terhadap lebih dari 2.700 sampel (98 persen terdeteksi) mengungkapkan bahwa mereka semua telah berevolusi untuk memotong ‘kill switch’–URL spesifik yang apabila malware tersebut terhubung maka secara otomatis akan mengakhiri proses infeksi–dan semuanya memiliki komponen ransomware yang rusak dan tidak dapat mengenkripsi data.

Peneliti Sophosjugatelah melacak kemunculanpertama dari versikorup yang telahtersebar luas saat inidua hari setelah serangan awal: 14 Mei 2017, yaitu ketika diunggah ke VirusTotal, namunbelum terlihat di ‘alam liar’.

“Wabah WannaCry 2017 telah mengubah lanskap ancaman selamanya. Penelitian kami menyoroti banyakkomputer yang masih belum terpasang patchdi luar sana dan apabila para pengguna yang belum meng-installpembaruan yang telah di rilis lebih dari dua tahun yang lalu maka ada berapa banyak patch lain yang telah ‘terjangkit’,” ungkap Peter Mackenzie, Security Specialist, Sophos yang juga penulis utama penelitian ini.

Yang dimaksud oleh Peter adalah ada beberapa korban beruntung karena jenismalware bisa berfungsi sebagai imun terhadap versi yang lebih baru.

“Jadi, sebaiknya organisasi atau perusahaan tidak boleh bergantung pada kondisi tersebut. Seharusnya, standar praktik harus menjadi kebijakan dalam memasang patch, kapan pun patch tersebut diterbitkan, serta menyediakan solusi keamanan yang kuat mencakup semua endpoint, jaringan, dan sistem,” ungkap Peter menambahkan.

Lalu, bagaimana cara Melindungi WannaCry dari malware dan ransomware?

- Periksa apakah Anda memiliki inventaris lengkap untuk semua perangkat yang terhubung ke jaringan Anda dan apakah perangkat lunak keamanan merekadalam versi terbaru.

- Selalu pasang patchterbaru pada semua perangkat di jaringan Anda. Lebih baikpasangsesegera mungkin setelah patch tersebut dirilis.

- Verifikasi apakah komputer Anda telah dipasangkan patchuntuk melawan eksploitasi EternalBlue yang digunakan di WannaCry dengan mengikuti instruksi ini: Cara Memverifikasi jika Mesin Rentan terhadap EternalBlue – MS17-010

- Selalu backupdata paling penting serta data lain saat ini secara berkala. Backup data Anda pada perangkat penyimpanan offlinesebagai cara terbaik untuk menghindari harus membayar uang tebusan ketika terpengaruh oleh ransomware.

- Tidak ada satu cara jituuntuk keamanan. Model keamanan berlapis adalah praktik terbaik yang perlu diterapkan pada semua bisnis.

- Sebagai contoh, Sophos Intercept Xmenggunakan pendekatan pertahanan mendalam yang komprehensif untuk perlindungan endpoint, yang juga menggabungkan beberapa teknik next-gen terkemuka untuk memberikan deteksi malware, perlindungan eksploitasi serta Respons & Deteksi EndpointBawaan (EDR).

(Icha)